Количество компьютерных атак на счета компаний—клиентов российских банков стремительно растет, равно как и суммы украденных таким образом денег — счет идет уже на сотни миллионов рублей. Эксперты по киберпреступности предрекают, что через пару лет проблема приобретет масштаб стихийного бедствия.

Выгодно и безопасно

По самым скромным подсчетам борцов с преступлениями в сфере высоких технологий в РФ, в прошлом году российская киберпреступность достигла оборота примерно $1,3 млрд. Речь здесь идет лишь о преступлениях, совершаемых россиянами на территории РФ. Если же сюда добавить незаконную деятельность в компьютерной области граждан стран СНГ и Прибалтики, а также проживающих в других государствах выходцев из СССР и приплюсовать преступления, совершаемые русскоязычными хакерами во всех регионах мира (все это составляет так называемый русский сегмент), результат вырастет до $2,5 млрд. К концу этого года прогнозируемый оборот "российской" киберпреступности составит $1,8 млрд, а "русской" — $3,7 млрд. Хакерская деятельности при относительно низких затратах на нее приносит сверхдоходы, оставаясь к тому же сравнительно безопасным бизнесом,— все это делает ее едва ли не самым привлекательным криминальным ремеслом.

В сфере киберпреступности наиболее динамично развивается хищение денег с банковских счетов юридических лиц через системы интернет-банкинга, считают эксперты. Точной статистики, впрочем, здесь нет, поскольку сами банки, понятно, не заинтересованы в обнародовании сведений об атаках на счета клиентов. Тем не менее компания Group-IB, специализирующаяся на борьбе с киберпреступностью, по словам ее руководителя Ильи Сачкова, в день фиксирует до 20 инцидентов такого рода. Речь главным образом идет о вредоносных программах, позволяющих получить несанкционированный доступ к системам дистанционного банковского обслуживания (ДБО) и скопировать любые пользовательские данные (логин, пароль, банковские ключи) или электронные подписи, с помощью которых мошенник, дублируя действия бухгалтера, может похитить деньги со счета. "Средняя сумма похищенных денежных средств составляет 3 млн рублей,— говорит Сачков.— Рекордная сумма хищения, зафиксированная нами,— $15 млн. Регулярно мы отправляем в банки рассылку с информацией о скопированных злоумышленниками нескольких тысячах электронных ключей, мы выявляем их в ходе исследовательских и аналитических работ. После этого мошеннические операции с ними уже проблематичны, так как большинство банков своевременно реагируют на нашу информацию".

Классический пример — недавний случай, с которым разбирались специалисты Group-IB. Руководству компании-клиента, оказывающей консультационные услуги, поступил звонок из банка с информацией о подозрительном платеже на сумму 150 тыс. руб. на физическое лицо, который тем не менее был исполнен. В данном случае экспертиза показала, что кража пользовательских данных была осуществлена с помощью вредоносной программы — модифицированного трояна типа ZBot, который передавал всю необходимую информацию на сервер злоумышленника. Когда сотрудники МВД начали расследование, выяснилось, что он вместе с сообщниками уже похитил около 300 млн руб. со счетов почти 50 компаний.

"По ущербу мошенничество в системах ДБО в России в последнее время стало лидером среди угроз информационной безопасности и фактически является угрозой для экономики РФ",— резюмирует Илья Сачков.

По данным специалистов правоохранительных органов, к этому виду киберпреступности все больший интерес проявляют традиционные организованные преступные группировки (ОПГ), их привлекают сверхприбыльность таких операций, а также весьма мягкое отношение российского правосудия к подобным преступлениям. "Киберпреступности посвящена 28-я глава Уголовного кодекса,— отмечает один из киберполицейских,— и предусмотренные в ее статьях санкции недавно были даже ужесточены. Но случаи, когда хакерам дают реальные сроки, можно пересчитать по пальцам. Обычно суды ограничиваются условными сроками, порождая у киберпреступников ощущение безнаказанности". Роль ОПГ, как правило, сводится к защите "своих" хакеров от конкурирующих группировок, а также к решению всех вопросов, связанных с обналичиванием похищенного.

Что касается прибыльности хищений в системе интернет-банкинга, для взлома новой защиты системы ДБО (наем хакеров нужной квалификации, приобретение необходимого программного обеспечения и т. п.) достаточно менее $10 тыс., сообщают борцы с киберпреступностью. Одно хищение среднего по нынешним меркам объема позволяет финансировать десятки следующих взломов. Соответственно, доходы преступников растут в геометрической прогрессии. При этом киберполицейские указывают, что службы банков, отвечающие за информационную безопасность, отстают от преступников по определению, поскольку, в отличие от них, ограничены в профильных расходах.

В банковских кругах наличие проблемы признают, но уровень связанной с ней опасности оценивают по-разному. Недавно комитет по информационной безопасности Ассоциации российских банков подготовил письмо для главы АРБ Гарегина Тосуняна. "Динамика покушений на хищение денежных средств клиентов банков Российской Федерации носит угрожающий характер,— говорится в нем.— Как правило, все факты покушений связаны с неправомерным доступом к компьютерной информации клиентов банков, пользующихся услугами дистанционного банковского обслуживания. Прежде всего это обусловлено сверхдоходностью и отсутствием примеров неотвратимости наказания со стороны правоохранительных органов. В среднем большинство банков, имеющих развитую систему ДБО, фиксирует по шесть-восемь покушений на хищение денежных средств со счетов клиентов каждую неделю. В одном эпизоде могут фигурировать суммы от 150 тыс. до нескольких десятков миллионов рублей... Растет профессионализм преступников и эффективность применяемых ими средств... Таким образом, в масштабах государства речь идет о хищениях сотен миллионов рублей и выводе этих средств из легального оборота, что создает предпосылки для возникновения проблем финансовой устойчивости банковской системы государства в целом, а также подрывает экономическое положение клиентов банков — организаций малого и среднего бизнеса".

В крупных банках считать ситуацию критической пока не склонны. По словам Александра Невского, руководителя департамента информационной безопасности банка "Ренессанс Кредит", последнее время в банках действуют выделенные подразделения и сотрудники, непосредственно обеспечивающие информационную безопасность, их количество и уровень подчинения растут. "Еще недавно эти специалисты работали, как правило, в штате IT или обычной безопасности,— говорит он.— Но уже сейчас рынок дорос или дорастает до понимания их самостоятельной роли". По его словам, крупные банки, как правило, взломы выявляют самостоятельно — либо средствами мониторинга, либо в результате обращения в банк пострадавшего клиента. "Средства на информационную безопасность выделяются, но, к сожалению, зачастую они недостаточны,— рассказывает Александр Невский.— В мировой практике затраты на информационную безопасность определяют, исходя из затрат на информационные технологии организации. Например, по усредненным данным агентства Gartner за 2009 год (они не сильно изменились с тех пор), затраты на информационную безопасность в пересчете на одного сотрудника в европейской компании составляли $425 в среднем и $526 для банков и финансового сектора. Затраты на информационную безопасность не превышали 4,3% общих затрат на информационные технологии. Доля сотрудников, вовлеченных в обеспечение информационной безопасности, в общем количестве IT-сотрудников составляла 3,5%". По словам Невского, в практике многих банков были случаи хищения средств со счетов корпоративных клиентов через системы ДБО, но ни одна из организаций банковской отрасли добровольно "не будет рассказывать о таких неприятных прецедентах, ведь это негативно влияет на репутацию".

"Степень угрозы атак на сервисы ДБО я оцениваю как среднюю с тенденцией в ближайшем будущем стать высокой",— говорит руководитель департамента нефинансовых рисков Абсолют-банка Андрей Бажин. По статистике, сообщает он, в крупных банках (топ-50), использующих промышленные системы ДБО, случается до 100 кибератак в год, большинство из них предотвращается и нейтрализуется силами самих кредитных организаций. "В моей практике было несколько случаев организации защиты от киберпреступности,— рассказывает Андрей Бажин.— Были внедрены технические организационные средства защиты, которые позволили свести риск к минимуму и фактически предотвратили попытки несанкционированного списания средств со счетов клиентов". На обеспечение компьютерной безопасности, по данным Андрея Бажина, в среднем, идет 3-10% бюджета IT-подразделения, и этого, на его взгляд, сегодня вполне достаточно.

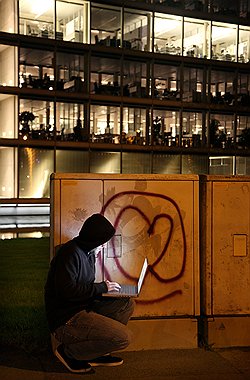

Цена оборудования для взлома банка несопоставима с теми средствами, которые тратятся на защиту от киберпреступников

Фото: Alamy/ ИТАР-ТАСС

Спасительный контроль

Сотрудники банков--специалисты по информационной безопасности подчеркивают, что во многих случаях взлому систем защиты ДБО невольно способствуют сами сотрудники компаний, на чьи счета покушаются злоумышленники. Одна из таких историй, рассказывают борцы с киберпреступностью, случилась буквально на днях. Бухгалтер компании, работающей в области полиграфии, получила в социальной сети, куда постоянно заходила со своего служебного компьютера, сообщение, отправленное якобы от имени ее подруги. В сообщении содержалась ссылка на зараженный сайт, с которого на компьютер бухгалтера был загружен банковский троян. С помощью этой вредоносной программы преступники смогли удаленно управлять компьютером и, таким образом, выполнили несколько денежных переводов на общую сумму 1,75 млн руб. Как выяснилось в ходе расследования, злоумышленники целенаправленно следили за бухгалтером, зная, в какой компании та работает, и вскоре выяснили, что она регулярно в рабочее время заходит со своего компьютера в социальную сеть. После этого похитители взломали страницу подруги бухгалтера и отправили от ее имени сообщение со ссылкой. Специалисты по борьбе с киберпреступностью утверждают, что подобных случаев становится все больше, и настойчиво советуют владельцам компаний жестко ограничить использование компьютеров, с которых проводятся банковские платежи, в иных целях, нежели служебные. "Нельзя допускать, чтобы бухгалтер мог свободно посещать различные сайты,— в этом случае высока вероятность подцепить банковский троян или иной вирус",— говорит один из киберполицейских.

Любопытно, что правоохранительные органы и банки указывают примерно на одни и те же проблемы их взаимодействия, когда речь идет о борьбе с хищениями средств со счетов клиентов. В частности, сетуют на отсутствие единого информационного ресурса для обмена данными (в том числе техническими и технологическими) об обстоятельствах покушений на хищение. Такая информация, уверены и финансисты, и борцы с киберпреступностью, заметно облегчила бы организацию защиты в банках. Кроме того, нынешняя законодательная и нормативная база, а также отсутствие соответствующих разъяснений Банка России порой позволяют банку--получателю платежей, несанкционированных клиентом, отказывать потерпевшему в возврате похищенных средств. До сих пор отсутствует и действенный механизм блокирования последующего вывода украденных сумм на счета третьих лиц с целью обналичивания.

Показательная история произошла недавно с некой компанией, занимающейся продажей металлоизделий. С ее счета в одном из топовых банков было похищено 5,357 млн руб. При этом платежка у сотрудников банка подозрений не вызвала. Экспертизой было установлено, что компьютер бухгалтера пострадавшей компании не был защищен надлежащим образом: фирма решила сэкономить на защитной программе — купила нелицензионную. Прорехи в ней и позволили злоумышленникам незаконно получить электронные банковские ключи. Похищенные деньги были переведены на счета фирмы-однодневки в Челябинск, после чего их обналичили. Ко всему прочему пострадавшая компания не обратилась в правоохранительные органы сразу же, и была потеряна возможность не только блокировать несанкционированный платеж, но и оперативно отследить перемещения похищенных денег.

Одной из главных проблем остается и несовершенство уголовного законодательства. Как известно, по российским законам преступление должно расследоваться по месту его совершения. Однако, когда похищенные средства переведены на несколько счетов в разных регионах России, место совершения преступления — это для правоохранительных органов вопрос, и, соответственно, место проведения расследования — тоже. Между тем некоторые взломы осуществляются сообщниками, находящимися не только в разных регионах России, но даже в других странах, а обналичивание может идти одновременно в десятках банкоматов в разных городах. Естественно, такая правовая коллизия сильно затрудняет расследование.

Комитет по информационной безопасности АРБ в письме Гарегину Тосуняну предложил создать на базе ассоциации ресурс для обмена информацией по вопросам обеспечения безопасности систем ДБО. "К указанному информационному обмену целесообразно подключить Банк России и правоохранительные органы",— предлагают в комитете. Кроме того, комитет рекомендовал АРБ обратиться в Банк России с просьбой о подготовке и выпуске документа о порядке блокирования похищенных средств клиентов и последующего их возврата. А также инициировать внесение изменений в законодательные акты о квалификации преступлений, связанных с системами ДБО, и определении момента времени и места совершения преступления.

Последнюю проблему, по мнению главы Group-IB Ильи Сачкова, решить несложно. "Местом преступления должно считаться местонахождение банка, с клиентского счета которого похищены средства,— настаивает он.— Поскольку сам акт незаконного изъятия средств у потерпевшего был совершен именно здесь". Кроме того, считает Илья Сачков, необходимо повсеместное внедрение инновационных технических средств и решений, которые позволяют реализовать так называемый проактивный отклик на выявленные инциденты: "Опыт работы наших специалистов показывает, что такие продукты могут не только детектировать нарушение и пресекать его, но и автоматически осуществлять сбор цифровых доказательств. Эти данные позволят правоохранительным органам оперативно выявить злоумышленников и привлечь их к ответственности".

В свою очередь, киберполицейские настаивают на ужесточении санкций, предусмотренных гл. 28 УК, и доведении их до международных критериев. Также они надеются, что будет реализована идея подписания международной конвенции по борьбе с киберпреступностью на базе ООН. "Наша страна далеко не на первом месте по количеству киберугроз,— поясняет специалист по борьбе с профильными преступлениями.— Сегодня зарубежные коллеги весьма компетентны в методах идентификации и розыска компьютерных злоумышленников. С другой стороны, российский рынок киберпреступности для них — темный лес, а мы знаем его вдоль и поперек. Только совместно мы сможем увидеть картину полностью и способствовать снижению темпов роста мирового рынка киберпреступности".