Практически все популярные мобильные мессенджеры имеют уязвимости в коде, которые могут быть использованы злоумышленниками, выяснила компания Solar Security. При этом в коммуникационных приложениях для iOS эксперты нашли больше ошибок, чем в их версиях для Android. Сами мессенджеры пока не подтверждают наличие проблем с безопасностью.

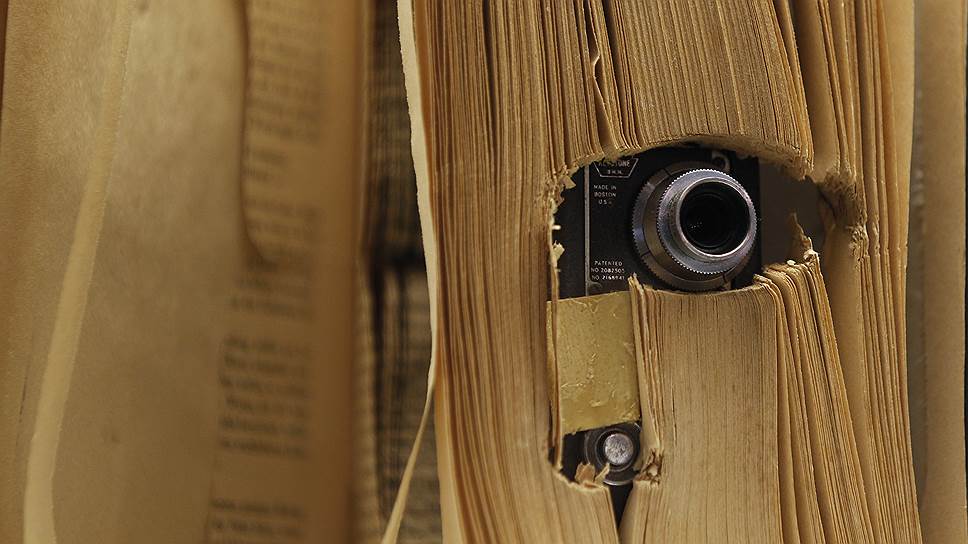

Фото: Евгений Павленко, Коммерсантъ

Разработчик софта Solar Security подвел итоги исследования защищенности девяти наиболее популярных мобильных мессенджеров. С помощью технологии автоматического бинарного анализа был проверен код Telegram, WhatsApp, Viber, Facebook Messenger, Signal, Slack, Skype, WeChat и QQ International. Согласно результатам исследования (есть у "Ъ"), эксперты не обнаружили в Signal под Android критических уязвимостей, однако код приложения содержит шесть ошибок среднего уровня и семь — низкого уровня. В Facebook Messenger и Slack эксперты нашли по четыре критических уязвимости, в остальных — еще больше (см. таблицу).

По данным Solar Security, наиболее частые критические уязвимости мессенджеров на Android — слабые алгоритмы шифрования и хеширования, небезопасные реализации SSL, использование пустых паролей. Эти ошибки, по мнению экспертов, повышают риски компрометации переписки, логинов и паролей, хранимых на устройстве. Небезопасная реализация SSL, как указали эксперты, увеличивает риск подмены сертификата и перехвата данных. "Эта уязвимость может быть эксплуатирована при использовании общественного Wi-Fi, в этом случае злоумышленник пропускает через себя весь трафик между мессенджером жертвы и сервером",— пояснили в Solar Security.

В iOS-версиях приложений эксперты обнаружили больше ошибок. Так, в Facebook Messenger они нашли 12 критических уязвимостей, в Viber — 15, а в Skype — 17. Больше всего ошибок и для iOS, и для Android было обнаружено в китайских мессенджерах QQ International и WeChat. Относительно высокое количество ошибок, найденное в iOS-мессенджерах, может быть связано с тем, что разработчики Android "априори более внимательно относятся к уровню защищенности приложения", поскольку сама Android считается менее безопасной, считает руководитель направления Solar inCode компании Solar Security Даниил Чернов.

В Viber сообщили, что компания никогда не находила в своем мессенджере критических уязвимостей. В компании утверждают, что качество приложений проверяют специалисты Viber и сторонние эксперты, кроме того, используются "средства автоматизации и аналитики для выявления ошибок и оперативного исправления сбоев в работе приложения". "Наши команды, отвечающие за безопасность, создают такие системы кодирования, которые позволяют инженерам и разработчикам автоматически следовать лучшим практикам обеспечения безопасности и фактически исключать целое множество типов угроз",— сообщил "Ъ" представитель Facebook, который владеет Facebook Messenger и WhatsApp.

В Facebook также отметили, что новые продукты проходят проверку на безопасность с помощью "специальных команд", а также участвуют в программе bug bounty, которая предлагает вознаграждение сторонним специалистам, передающим в Facebook информацию о выявленных ошибках.

В Microsoft, владеющей Skype, "Ъ" сообщили, что регулярно проводят поверки и аудиты кода. "Любые уязвимости оцениваются индивидуально, и мы принимаем соответствующие меры с учетом вредоносности и рисков для наших пользователей",— пояснили в Microsoft.

Безопасность современных мессенджеров вышла на новый уровень хотя бы потому, что уже никто не отправляет данные по незащищенным каналам связи, считает руководитель подразделения Instant Messaging в Mail.Ru Group Игорь Ермаков. Тем не менее проблемы с реализацией механизма шифрования, выбором надежного алгоритма и всевозможным вариантами MITM-атак остаются актуальными, констатирует эксперт.

Основная проблема кроется не в разработке, а в среде, в которую попадает приложение после установки на устройство конечного пользователя, отмечает ведущий разработчик Android в Redmadrobot Александр Блинов. По его мнению, риск компрометации данных пользователя увеличивают такие факторы, как root-права на устройстве, использование публичных сетей Wi-Fi, установка на смартфон приложений из сомнительных источников, использование простых паролей и игнорирование обновлений.