Хакерские атаки собрали в группировку

Money Taker обрабатывала мировые банки полтора года

Эксперты выявили новую группировку русскоязычных хакеров MoneyTaker, атакующую банки по всему миру. Она работает полтора года, на счету 20 атак, в том числе на российские банки, однако объединить эти случаи удалось лишь сейчас. У специального подразделения ЦБ FinCERT, банков и российских правоохранительных органов до самого последнего времени не было информации о MoneyTaker, что создает риски для банковского сообщества в ходе грядущего пика платежей.

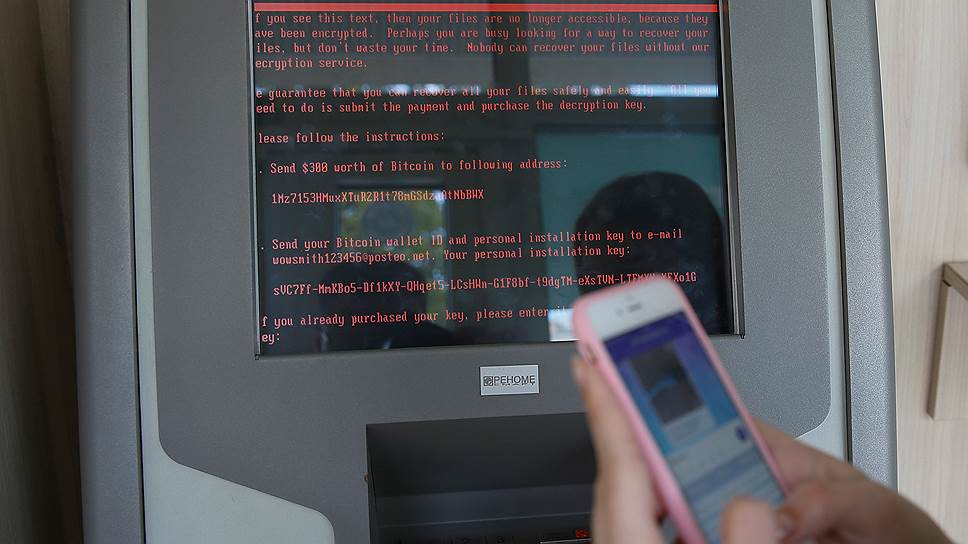

Фото: Valentyn Ogirenko / Reuters

О выявлении новой русскоговорящей группировки MoneyTaker сообщила международная компания по предотвращению и расследованию киберпреступлений Group-IB. MoneyTaker работает с 2016 года и за это время успела совершить около 20 атак преимущественно на банки в России, США и Великобритании. Однако раскрыть группировку удалось только сейчас, сопоставив указанные инциденты.

В Group-IB пояснили, что отнесли группировку к российским хакерам, так как в ходе расследования выяснилось, что MoneyTaker (МТ) использовала серверы в РФ. «Есть и другие признаки, указывающие на то, что один или несколько членов МТ русскоговорящие, однако мы не разглашаем их, так как продолжаем работу над раскрытием инцидентов»,— уточнили в Group-IB. Знают о группировке и в коммерческом центре по мониторингу и реагированию на инциденты ИБ Solar JSOC. «MT — одна из кибергруппировок, осуществляющих направленные атаки на финансовые организации,— отмечают там.— В частности, они ответственны за атаку Silence, которая во втором полугодии 2017 года была замечена в целом ряде стран, включая Россию».

На данный момент уже известны основные приемы МТ: хакеры устанавливают на серверы легитимные инструменты, используемые банками для проведения тестов на проникновение в систему. Но сервер злоумышленников имеет принципиальное отличие, он не ищет атаки, а управляет ими.

Кроме того, хакеры используют «бестелесные» программы, которые работают только в оперативной памяти и уничтожаются после перезагрузки.

Есть на вооружении МТ и собственные программы, например, в атаке на один из российских банков (название не раскрывается) они использовали программу MoneyTaker v5.0. «Эта программа ищет нужные платежки, модифицирует их, а затем заметает следы,— рассказали в Group-IB.— После того как и платеж прошел, программа меняет реквизиты злоумышленников на первоначальные. То есть деньги уходят хакерам, а в программе банка отображается платеж по реквизитам клиента». После удачной атаки хакеры МТ продолжают шпионить за банком, используя данные, полученные во время атаки.

При этом MT не разменивается по мелочам. По словам операционного директора Solar JSOC Антона Юдакова, после проникновения в банковскую инфраструктуру группировка долгое время не совершает активных действий, выясняя ее устройство с целью осуществления максимально возможного хищения.

Так, на российские банки за время работы группировки было совершено три атаки, две из которых закончились успехом. При этом все атаки шли на систему межбанковских переводов через АРМ КБР (автоматизированное рабочее место клиента Банка России, через него платежи уходят из банка в ЦБ). Сумму хищений в Group-IB не раскрывают, сообщая лишь, что средняя результативность атак хакеров на российские банки — 72 млн руб.

Артем Сычев, замначальника главного управления безопасности и защиты информации Банка России,

6 декабря 2017 года

Я склоняюсь к тому, что хакеры готовят банкам что-то такое неприятное к концу года, на этот период приходится самый пик платежей

Учитывая терпеливость хакеров МТ, эксперты не исключают, что они уже проникли и в другие банки, но выжидают удобного момента. «Инциденты происходят в разных странах мира, один из банков злоумышленники ограбили дважды, что говорит о недостаточном качестве расследования первого нападения, мы не исключаем новых хищений»,— отметил руководитель департамента киберразведки Group-IB Дмитрий Волков. Очевидным моментам для атак в России эксперты считают канун Нового года, на который приходится пик платежей (см. “Ъ” от 7 декабря).

Насколько осведомлено российское банковское сообщество об угрозе атак МТ, неизвестно. Как сообщил “Ъ” источник в правоохранительных органах, ни одного уголовного дела по факту хищения (попытки хищения) средств этой группировкой возбуждено не было. В Банке России, где работает специализированное подразделение по кибербезопасности FinCERT, на запрос “Ъ” относительно MoneyTaker не ответили.

В Group-IB сообщили, что проинформировали Интерпол и Европол о собранной информации 8 декабря, тогда же были направлены данные в FinCERT. Таким образом, уже в ближайшее время там смогут принять меры для защиты российских банков. «В рамках подписанных соглашений о взаимодействии Group-IB должна раскрыть FinCERT всю информацию об этой группировке и ее атаках, и тогда ЦБ доведет эту информацию до банков, чтобы те были предупреждены»,— отмечает начальник управления ИБ Златкомбанка Александр Виноградов. Однако, подчеркивает он, хотелось, бы чтобы и регулятор и банки узнавали эту информацию более оперативно и имели время должным образом отреагировать на нее.